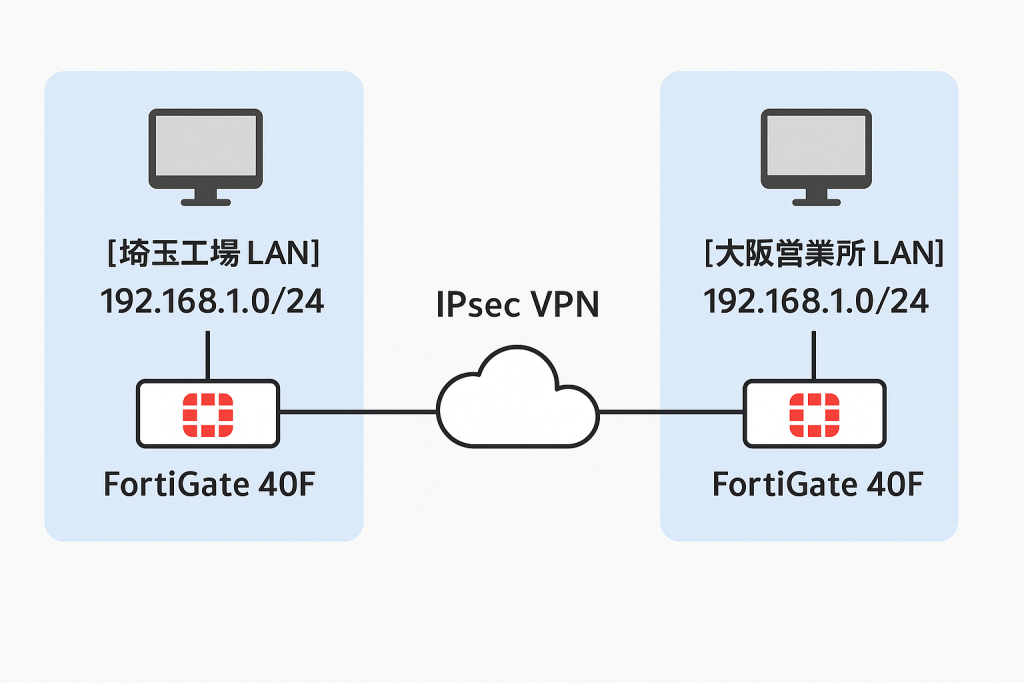

▶ 同一セグメントとは?

例:

- 工場(埼玉) :192.168.1.0/24

- 営業所(大阪):192.168.1.0/24

→ 両拠点で「同じネットワークアドレス帯」を使用している状態

▶ 起こる問題点

| 問題 | 説明 |

|---|---|

| 1. 通信がルーティングできない | ルーター(VPNルーターやFortiGate)は「宛先が自分のLAN」と誤解し、VPN先へ転送しない。 |

| 2. ARP競合や名前解決エラー | 192.168.1.10 が両拠点にいると「どっちが正?」となる。 |

| 3. VPN接続はできているのに通信できない | ルートの設定が正しくても「同一セグメント」により内部衝突。 |

▶ 対処法(ベストプラクティス)

- セグメントを変えるのが基本

例)

- 工場 :192.168.1.0/24

- 営業所:192.168.2.0/24 - どうしても変えられないときは:

→ NAT(アドレス変換)でVPN越しの通信時だけ別のアドレスに見せる(高度)

▶ 一言で言うと

「VPN先の相手と通信したいなら、ネットワーク番号(セグメント)はちゃんと分けよう」です。

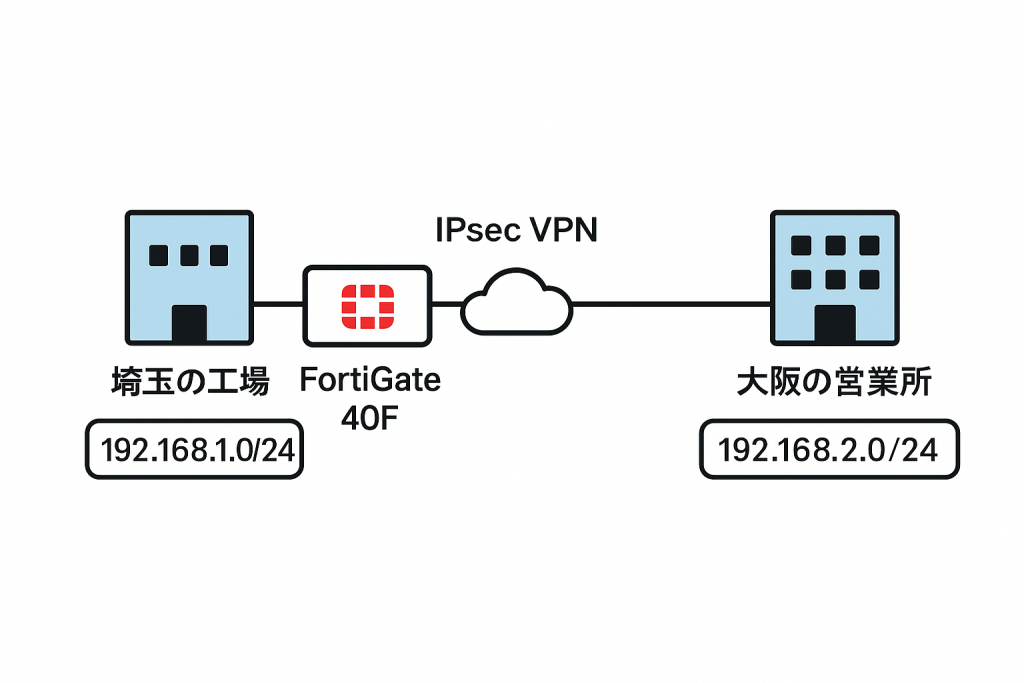

想定構成図(工場⇔営業所、FortiGate使用、別セグメント)

- 工場(埼玉) :192.168.10.0/24

- 営業所(大阪):192.168.20.0/24

- 両拠点に FortiGate 設置

- VPNトンネルで拠点間接続

- 各拠点にPC・NAS・プリンタ等

✅ 正常通信が可能な構成のポイント

- 埼玉の工場 :192.168.10.0/24

- 大阪の営業所:192.168.20.0/24

→ セグメントが分かれているのでルーティングが成立! - 双方にFortiGate 40Fを設置

- インターネット越しにIPSec VPN接続(安定通信)

VPNで拠点をつなぐ場合、セグメントが異なっていればFortiGate同士でルーティングが容易。

通信トラブルを防ぐ設計の基本です。

NAT(アドレス変換)でVPN越しの通信時だけ別のアドレスに見せる

工場・営業所ともに 192.168.10.0/24(同一セグメント)

大阪側FortiGateにNAT設定 → VPN越しに見えるIPを「仮想セグメント(例:172.16.10.0/24)」に変換

実際のIPは同じでも、相手側では「別セグメント」として通信できる

通常、同一セグメントではVPN接続後も通信不可になるケースが多いですが、FortiGateでは一方にNATを施すことで相手側からは「別のネットワーク」に見せることが可能です。

ただし、設定は高度で保守性も低くなるため、原則はセグメントを分ける構成が推奨されます。